Autor articol: Claudiu Gherghinoiu, IT Audit Consultant

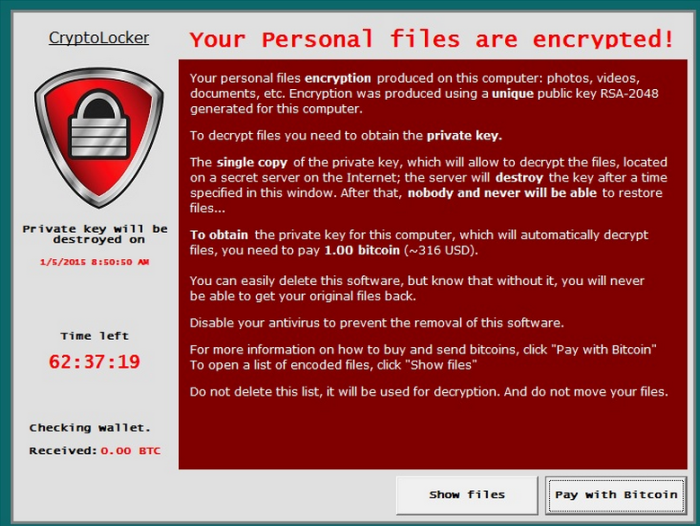

Cryptolocker este un malware de tip ransomware care criptează anumite tipuri de fișiere din calculator. În momentul în care sistemul a fost compromis , acesta afișează o notificare pe calculatorul victimei și cere plată unei răscumpărări în schimbul unei chei unice care poate decripta fișierele .

Scurtă istorie

Acest tip de malware a apărut prima oară în anii 2006 sub forme ce nu erau foarte avansate, însă au fost implementate și distribuite cu success (Krotten, Reveto,PGPCoder). Odată cu progresul rețelelor și al algoritmurilor de encriptie, autorii acestor periculoase arme cibernetice s-au văzut câștigând sume importante de bani și au investit mai mult timp pentru creația unor programe mai sofisticate.

Părintele Cryptolocker este rusul Evgheniy Bogacev, (de altfel, autorul celei mai sofisticate rețele de tip botnet de până astăzi este Gameover Zeus în opinia specialiștilor de la FBI), actualmente pe lista celor mai căutați criminali cibernetici din lume. Cryptolocker a luat cu asalt internetul în anul 2013 și, până la sfârșitul anului 2014, deja pagubele produse se ridicau la aproximativ 100 milioane de dolari după o analiză a Departamentului de Justiție SUA.

Odată cu operațiunea Tovar 2014 (operațiune internaționala de colaborare a agențiilor de fraudă cibernetică din toata lumea printre care Europol,FBI, National Crime Agency UK si multe companii de securitate Sophos, Dell, Symantec si institutii de cercetare) a fost oprită rețeaua ransomware CryptoLocker, cât și rețeaua de botnet GameOverZeus.

În operațiune, firma de securitate Fox-IT a putut să preia baza de date unde erau ținute cheile private folosite de Cryptolocker, astfel în colaborare cu firma de securitate FireEye oferă, prin website-ul www.decryptcryptolocker.com, chei gratuite pentru decriptarea fișierelor infectate cu CryptoLocker.

Cum funcționează

Propagarea

Crypto-ransomware este puțin diferit față de celelalte tipuri de malware tradiționale :

-nu fură informațiile victimei, ci dimpotrivă, le face inacesibile

-nu încearcă să rămână ascuns după ce fișierele sunt criptate fiindcă detecția nu va restaura fișierele

-este destul de ușor de produs, sunt multe coduri surse valabile pe internet care pot fi modificate relativ ușor:

| Scan Data | Important – New Outlook Settings | FW: Check copy | My resume |

| USBANK | Important – attached form | scanned from Xerox | FW: Last Month Remit |

| Payroll Invoice | USPS – Missed package delivery | past due invoices | New Voicemail Message |

De asemenea, anumite atașamente pot conține detalii: Facto.zip; firefly.zip; headband.zip

Înainte ca botnetul GOZ să fie eliminat, Cryptolocker era distribuit prin rețeaua de tip botnet, de asemenea controlul se asigura prin serverul Command and Control.

Encripția

Cryptolocker este destul de efectiv datorită metodei de encripție, în particular acesta folosind algoritmul de criptare AES-256 simetric și RSA-2048 asimetric. Cryptolocker generează multe chei AES 256 care sunt folosite pentru criptarea tuturor fișierelor, fiecare fișier fiind criptat cu o cheie specifică AES. Aceste chei sunt de asemenea criptate, fiind folosită o cheie publică RSA-2048 unică generată care este trimisă de la serverul autorului.

Cheia este cunoscută doar de autorul malware-ului și nu este transmisă în rețea ori păstrată pe stația infectată. Această dublă encripție face practic imposibilă decriptarea fișierelor, se estimează că, pentru a decripta o cheie RSA-2048 este nevoie de mai mult de 15 milioane de calculatoare echipate cu procesoare de ultima generație, timpul necesar fiind de peste 1 an.

În momentul în care se execută, acesta se copiază în locațiile %AppData% sau %LocalAppData%. După aceasta, va genera în regiștrii intrări de autopornire.De asemenea, extensia .exe va fi infectată pentru a șterge Shadow Volume Copies.

Lista fișierelor criptate de către Cryptolocker se va află în regiștri:

HKEY_CURRENT_USER\Software\CryptoLocker\Files

Fișierele criptate

De obicei, se criptează peste 100 de extensii de fișiere printre care:

Db- baze de date

Src- coduri sursă

Cad- fișiere de design

Doc- toate felurile de documente

Img- toate imaginile

Av- audio și video

Fin- toate felurile de software financiare folosite de client

.orf .pfx .odc .xlk .wpd .bay .raf .mdf .dcr .ptx .cdr.docx .pptm .dbf .kdc .pef .jpg .docm .mdb .psd .erf .srw .jpe .wps .accdb .pdd .dng .nef .crt .odp .xlsm .dxf .arw .nrw .pem .odm .xlsb .dxg .srf .eps .odb .ppt .rtf .crw .raw .indd .doc .pptx _.jpg .mrf .cer.mef .der xls .pst img .ods .xlsx .dwg

Comunicarea C&C

Dacă versiunile timpurii foloseau DGA (domain generate algorithm), acum protocoalele de comunicare au evoluat de la HTTP la ceva mai avansat și sigur (TOR și HTTPS). Versiunile de Cryptolocker mai noi pot să fure contactele locale de mail pentru a trimite mailuri de tip spam.

Money

Autorii de malware primesc banii de răscumpărare de la utilizatori prin mai multe metode de plată, însă de facto sunt: Bitcoin,Moneypack,Cash,Ukash .Pretul variază de la 300 USD până la 1000 USD . Cryptolocker are abilitatea de a cripta fișierele partajate și mapate în rețea, hardiskuri externe, unități USB, unități de stocare cloud. Dacă un calculator din rețea se infectează , toate unitățile de rețea mapate pot fi infectate.

Măsuri de prevenţie

Prevenirea unei astfel de ameninţări este posibilă numai în stadiile incipiente ale infecţiei, înainte ca fişierele să fie criptate. Am identificat câţiva paşi care pot să blocheze în mod efficient infecţia cu malware de tip ransomware:

-să se efectueze în mod regulat backup-uri de sistem şi acestea să fie salvate offline pe hard-uri externe

-permisiuni de fişiere şi execuţie (dacă aveţi un domeniu de Windows , este posibil să setaţi o politică de grup sau pentru instalaţii locale folosind doar politică de securitate locală).

Pentru setarea manuală

Local Security Settings>Software Restriction Policies>Additional Rules

| Numele regulii | Nivelul de securitate | Descrierea căii | |

| %Temp%\Rar*\*.exe | nepermis | A se bloca executabilul ce porneste din arhiva unui atasament ce se deschide cu WinRar | |

| %Temp%\7z*\*.exe | Nepermis | A se bloca executabilul ce porneste din arhiva unui atasament ce se deschide cu 7zip | |

| %AppData%\*\*.exe | nepermis | Nu permite executabilul din AppData | |

| %LocalAppData%\*.exe | nepermis | Nu permite executabilul să se deschida din subfolderele %AppData% | |

| %AppData%\*.exe | nepermis | Nu permite executabilul din AppData | |

| %Temp%\*.zip\*.exe | nepermis | A se bloca executabilul din arhivă a atașamentului atunci când se deschide folosind windows zip | |

Evident, nu este o listă completă.

– detectarea unui malware ransomware este imposibil ,din cauza faptului că antivirusurile şi soluţiile anti-malware sunt bazate pe semnături ,

-un sistem de antivirus cu management care să se updateze periodic

-un sistem de filtrare şi de blocare care să cuprindă – blocarea ataşamentelor exe,com,bat,zip,rar,scr

-să se folosească pop-up blocker

-utilizatori să fie instruiti de către departamentul IT prin politici care să prevină infecţia de malware ransomware

-instalarea unor softuri special concepute pentru prevenirea instalării cu Cryptolocker (softul CryptoPrevent realizate de către compania FoolishIT ) , acesta blocând automat toate politicile de restricţionare de software .

Notă pentru comunitate

Deşi pe capul lui Lucky 12345 (Bogachev) a fost pusă o recompense de 3 milioane de dolari de către FBI, şansele lui să fie prins sunt destul de mici acesta fiind protejat de către anumite entităţi de pe teritoriul rusesc având în vedere că este creatorul celor mai sofisticate tooluri de fraudă online din toate timpurile (Cryptolocker şi Gameover Zeus).Se estimează că varianta realizată de Bogachev a Crptolocker a infectat între 250 -400 de mii de calculatoare , câştigurile depăşind 30 milioane de euro.

Varianta CryptoWall a demonstrat cât de eficiente sunt softurile derivate din CryptoLocker, acesta dovedindu-se mult mai devastator că malware-ul Cryptolocker. O funcţionalitate a acestuia face ca acesta să se încorporeze în anunţuri de pe site-urile utilizate în mod obișnuit de către utilizatori match.com, aol sau yahoo. cryptowall a infectat peste 1 milion de useri şi a criptat peste 7 milioane de fişiere până în acest moment. Cryptowall este deja la a 3 versiune şi foloseşte TOR pentru serverele de C&C şi este puţin probabil ca acest ransomware să fie eliminat ca în cazul operaţiunii Tovar, din cauza faptului că nu mai există o mişcare globală ca în annul 2014, instabilitatea geopolitică fiind principala cauza.

Noile versiuni şi mutaţii ale Cryptoloker sunt mult mai periculoase, de exemplu TorrentLocker are capabilităţi de multiplicare în reţea şi caracteristici polimorfice făcând din acesta o armă extrem de periculoasă. De asemenea, numărul de fişiere pe care le criptează sunt duble faţă de Cryptolocker, fiind mult mai avansat în acest sens.

Firmele de securitate încearcă să fie cu un pas înainte, însă efortul lor nu dă roade de cele mai multe ori. Softurile realizate special pentru malware de tip ransomware sunt CryptoPrevent şi CryptoGuard, acestea venind în varianta freeware, situl www.decryptcryptolocker.com/ oferă decriptarea fişierelor cu versiunea CryptoLocker.

O abordare globală de către instituţiile ce luptă împotriva fraudei cibernetice este primordială în acest sens din cauza riscului pentru user, dar și pentru organizaţiil.O contribuţie importantă în organizaţii o poate avea şi departamentele de IT, acolo unde prin proceduri specifice se pot schimba comportamentul utilizatorilor.